oneM2M 플랫폼 기술 및 보안 기술

by

oneM2M 플랫폼 기술 및 보안 기술

접근 제어 기술 및 인증서

1. 접근 제어 기술

-

- 접근제어 정의

-

일반적으로 authentication + authorizsation

-

authorization을 통해 특정 주체(subject)가 자원, 서비스 등 같은 object에 대한 접근 권한을 획득하는 것을 접근 제어라고 정의

- 기존 데이터베이스에서의 접근제어 기술

-

Oracle

:MAC,DAC,RBAC등 제공

:context-based access control – 시간, 지역을 context로 정의하여 접근제어 구현

-

- Trusted RUBIX

-

MAC, DAC, RBAC, ABAC 등 제공

-

- 기존 디바이스 접근제어 기술

- OS커널의 주요 보안 기술

- Embedded linux에서 제공하는 접근제어 기법

-

기존 네트워크 접근제어 기술 – ZigBee, DCU등

-

ZigBee : ACL 기반 통신 제어

-

- 스위치에서의 접근제어 기술

-

CISCO 스위치에서의 ACL 기반 통신 제어

-

-

기존 접근제어 모델

-

- DAC

-

Identity 기반의 접근제어, 정보의 소유주가 권한을 관리하므로 유연성 가짐

-

ACL을 사용하고 ACL은 ACE로 이루어져 있다.

-

한계 – 유연성은 높으나 확장성 및 상호 운용성을 위한 정책이 없다.

-

- MAC

-

관리자가 권한을 관리하여 시스템 사용자들은 어떠한 접근 권한도 설정 불가

-

사용자에게 데이터분류 레벨과 보안 취급 라벨을 부여하여 접근 제어

-

한계 – 보안성은 높으나 정보 갱신에 따른 업데이트 오버헤드가 크고 유연성 및 확장성↓

-

Security level : 데이터분류 레벨 + 보안 취급 라벨

-

Integrity Label : 분류 레벨 + 범주 집합

-

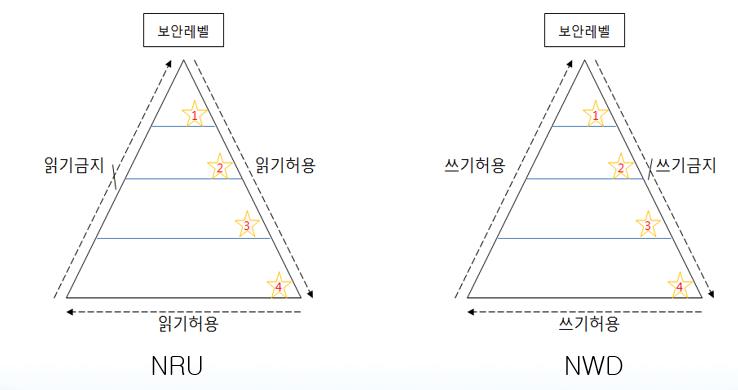

- BLP(MAC)

-

기밀성을 강조하며 Security level 이용

-

No read-up

주체는 자신보다 보안레벨이 낮거나 같은 객체에서는 읽기 허용 but 쓰기 x

No write-down

– 주체는 자신보다 보안레벨이 높거나 같은 객체에 쓰기 허용 but 읽기 x

-

- Biba(MAC)

-

무결성 강조, Integrity Label 사용

-

No read-up

– 높은 무결성 레벨의 데이터가 낮은 무결성 레벨의 데이터에 의해 손상되면 x

No write-down

– 주체가 자신보다 무결성 레벨이 낮은 객체에 대해서는 정보 읽기 x

-

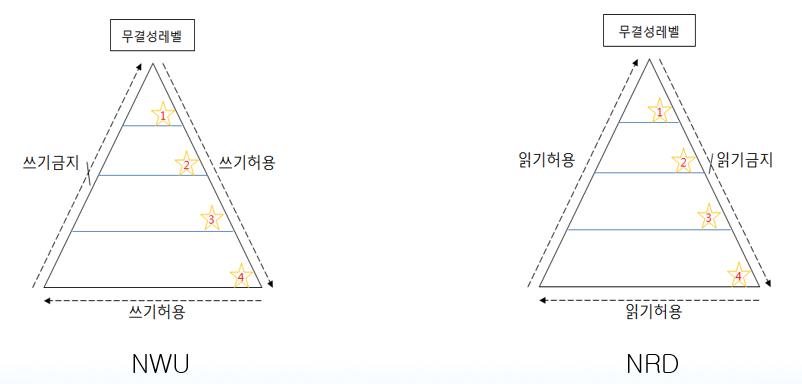

- RBAC

-

접근 권한은 Role에 할당되고 관리자는 사용자에게 Role을 부여

-

RBAC에서 자원에 대한 접근제어는 사용자에게 부여된 Role을 기반으로한다.

장점 - 정보는 자주 바뀌고 Role정보는 자주 바뀌지 않는 것을 가정 , Role에 대한 접근 권한을 관리함으로써 자주 바뀌는 다수 사용자에 대해 일일이 접근권한을 관리하지 않아도 된다.

단점 - 시스템에 적용할 때 다양한 요소를 고려해야 하는 경우 하나의 조건이 더해질 때마다 Role의 개수가 과도하게 늘어남.

-

- ABAC

-

사용자가 가진 속성 기반

-

subject이 object에 접근하기 위해 만족시켜야 할 속성에 대해 정의,

- subject은 권한을 획득하기 위해 자신의 속성이 시스템의 요구사항을 만족함을 증명해야함

-

실제 시스템의 다양한 요소 반영하기에 적절 but 큰 규모의 시스템에 일일이 속성을 적용하기에는 한계

-

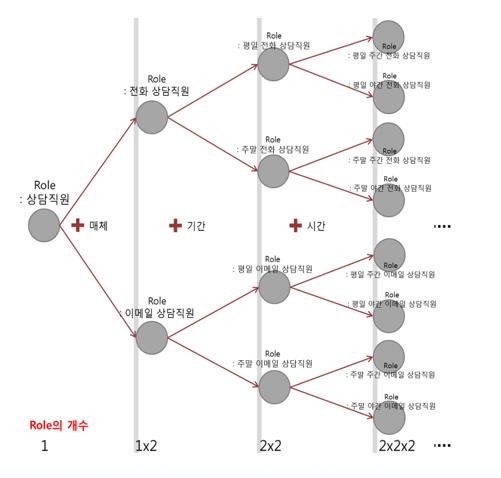

- RABAC

-

RBAC과 ABAC의 장점을 결합한 접근제어 모델

-

RABAC은 Role을 사용하여 다수 사용자에 대한 관리가 용이, Attribute를 적용하여 Role의 개수를 과도하게 늘리지 않으면서 현실세계의 다양한 요소를 쉽게 반영

-

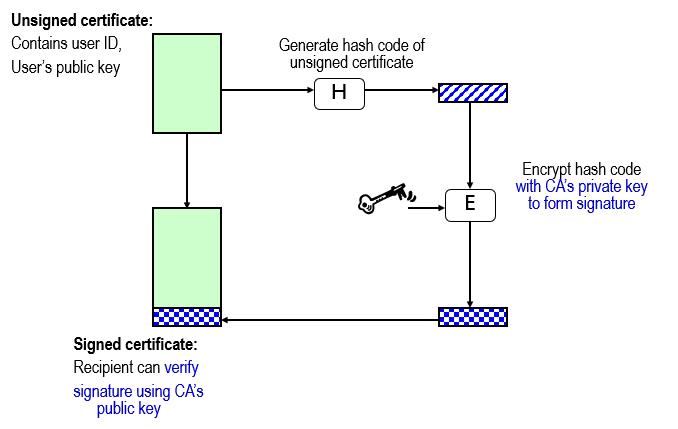

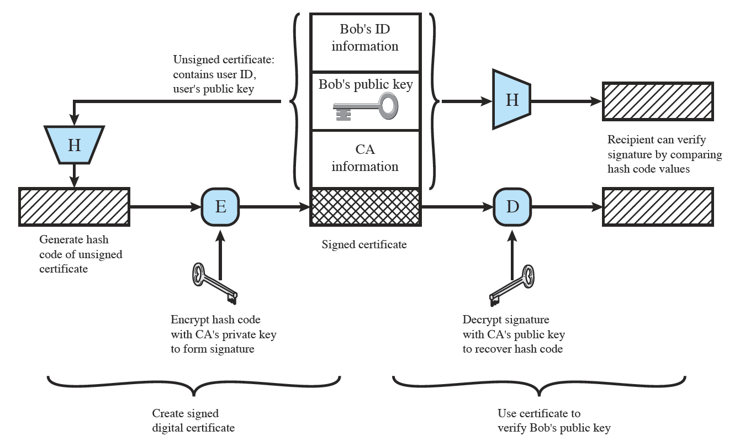

2. 공개키 인증서 기술(X.509)

: 인증서비스를 위한 framework다

: 디렉토리는 공개키인증서와 공개키를 담고 있다.

: 인증 프로토콜을 정의한다.

: CRL에 포함된 인증서는 유효하지 않다. ex : 인증서 잘못발급, 개인키 손상

- 4

- adsf

Subscribe via RSS